¿Cómo se desmantela una red de computadoras zombies?

Aunque llevamos dos décadas padeciéndolas, no sólo ha sido imposible acabar con ellas, según el FBI, unos 500 millones de ordenadores son infectados cada año por ‘software’ malicioso y entran a formar parte de alguna ‘botnet’.

El año pasado acabó con la interrupción de Dorkbot, una ‘botnet’ que infectó a más de un millón de ordenadores de 190 países, gracias a una iniciativa dirigida por Europol, Interpol y el FBI, y en la que también colaboraron ESET y Microsoft. Ahora bien, ¿qué ocurre exactamente en esas operaciones? ¿Se acaba para siempre con la ‘botnet’ o los zombis reviven? ¿Qué ocurre si mi computadora estaba entre los infectados con ‘software’ malicioso?

No suelen ser las fuerzas policiales las que se percatan de la existencia de las ‘botnets’, sino las empresas de seguridad. En ocasiones, son los propios clientes de la compañía los que perciben una anomalía y, en otras, el propio ‘software’ de la empresa detecta que uno o varios usuarios se han intentado conectar a un IP o a un dominio sospechoso.

“Analizamos, hacemos ingeniería inversa y podemos ver que [el ordenador] está preparado para recibir órdenes, que está a la escucha”, señala Luis Corrons, director técnico de PandaLabs.“Cualquier ‘botnet’ de la que yo me entere, mucho antes de que esté desmantelada, tengo la obligación de añadirla a mis ficheros y proteger a mis clientes”, detalla Corrons.

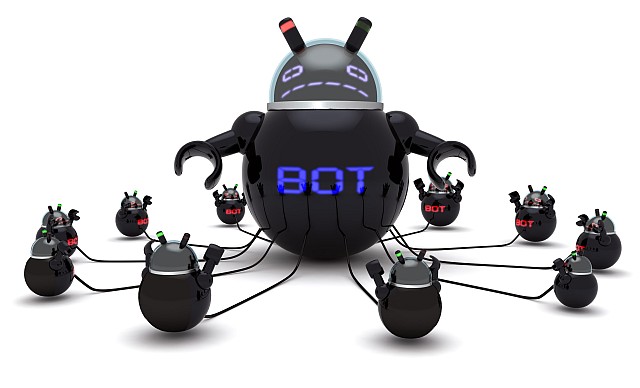

Estas compañías analizan todo tipo de ‘malware’ a diario, de ahí que puedan detectar otros ordenadores infectados con el mismo código maligno en otros lugares. Entonces comienzan a investigar cómo se comunican con el ‘bot herder’ (el ordenador pastor), que se encargará de proporcionar las instrucciones, o cómo están configurados los centros de mando y control de la red. Algunas empresas, cuando disponen de la suficiente información, la comparten con otras organizaciones y fuerzas de seguridad que darán la orden para comenzar el desmantelamiento.

Para ‘romper’ una ‘botnet’ no es necesario desenmascarar siquiera al cibercriminal que opera en la sombra, sino que hay que hacerse con las riendas de los centros de mando y control, una labor para la que las fuerzas policiales se coordinan con las empresas de ‘hosting’ que albergan los servidores.

“Con un servidor que escape del control es suficiente para que quien controle dicha red pueda montar nuevos servidores y mandar la nueva configuración, echando por tierra el trabajo realizado”, señala Corrons. “Es como una especie de hidra: si cortas una cabeza da igual, porque las otras siguen vivas y es como si no hubieras hecho nada”, ejemplifica este experto.

Hace poco se desmanteló exitosamente la "Red Mariposa".En este caso, su detención se debió a un error humano. “Cada vez que se conectaban a los servidores, lo hacían a través de una VPN para que no se supiera cuál era su dirección IP de origen”, señala Corrons. Pese a ello, uno de los atacantes, nervioso tras darse cuenta de que no podía acceder a los paneles de control, cometió la torpeza de olvidar conectarse a través de la VPN. Fue así como la Guardia Civil pudo detener a los culpables. “Si los detienes, acabas con el problema; si no, lo estás mitigando”, señala Corrons.

“Lo normal es que queden restos. En ese punto se monitoriza la actividad para ver si hay un resurgimiento en los días posteriores al desmantelamiento”, señala Josep Albors, director de comunicación y laboratorio de ESET España. “Los delincuentes han ido depurando sus técnicas a la hora de infectar a sus víctimas, usando, por ejemplo, ‘kits’ de ‘exploits’ [paquetes de código diseñado para aprovechar vulnerabilidades] en páginas web legítimas que han sido comprometidas”, prosigue este experto.

Además, según apunta Trend Micro, las de los últimos tiempos utilizan una infraestructura P2P —dificultando así trabajo de desmantelamiento al no existir un servidor centralizado— o cifran sus comunicaciones para ocultar el tráfico. “Solo deteniendo a la persona vas a parar la ‘botnet’. Pararla momentáneamente mientras rehacen su código y lo mejoran para mí no es ningún triunfo contra el cibercrimen: lo único que se hace es obligarles a que mejoren”, defiende Corrons.

De todas las ‘botnets’ resucitadas, una de las más famosas es Zeus. Identificada en 2007, su código se liberó hace unos años permitiendo a otros muchos delincuentes crear sus propios dioses. Para colmo de males, no se ha llegado a detener al presunto responsable de esta red, Evgeny Mikhailovich Bogachev, que continúa en la lista de los cibercriminales más buscados por el FBI: se ofrece una recompensa de 3 millones de dólares (2,6 millones de euros) a quien lo localice.

Ahora bien, si mi computadora pertenece a una red desmantelada, ¿me entero al menos de que mi ordenador está infectado? En algunos casos, sí. Las empresas de seguridad pueden dirigir todos los ‘bots’ a un ‘sinkhole’, un servidor seguro, controlado en ocasiones por las fuerzas de seguridad. Gracias a ello, es posible lanzar un aviso a los ordenadores infectados. De esta forma, la próxima vez que el usuario se conecte al navegador recibirá las instrucciones para desinfectar su equipo. Recientemente, la organización CERT-Bund se ocupó de notificar a los afectados por Mumblehard, una ‘botnet’ para Linux, gracias a que ESET tenía un servidor ‘sinkhole’ para todos los componentes conocidos de la red.

“El punto de vista humano es más difícil”, señala Corrons. “Estar al tanto de las triquiñuelas de los cibercriminales no se enseña parcheando nada, tienes que tener un poco de interés”. Al final, las técnicas de ingeniería social de los ciberdelincuentes pueden hacernos caer en la misma trampa una y otra vez.