La programadora que está cambiando el mundo con Redes Neuronales

Brittany Wenger es una apasionada programadora fanática de las Redes Neuronales y fue elegida por la revista "Time" como una de las personas menores de 30 años que harán historia.

Un día en clase encontró la que iba a ser su pasión en la vida: la inteligencia artificial, que le fascinó desde el principio, y la ciencia y su capacidad ilimitada de plantear nuevas preguntas. Tenía doce años. Salió del aula, compró un libro y se puso a estudiar programación.

“Mi primer programa de ordenador utilizaba la inteligencia artificial para aprender a jugar al fútbol. Al principio era un desastre, los jugadores corrían por toda la pantalla y no aprendían. Había que indicarles cuándo regatear y pasar la pelota, hacer que calcularan datos, como cuántos jugadores tenían en frente y, con esa información, lograr la mejor respuesta en cada situación. Con el tiempo, el software fue mejorando y ganaba el 95% de los partidos. Me enganché a este tipo de tecnología”, explica.

“Cuando cumplí 15 años mi prima fue diagnosticada de cáncer de mama y pude ver cuánto impacta esta enfermedad en la vida de una mujer y su familia. Descubrí que no era la única: una de cada ocho mujeres en Estados Unidos va a pasar por lo mismo a lo largo de su existencia. Eso me motivó a centrar mis esfuerzos en ayudar a su detección temprana”. Así creo www.cloud4cancer.com

Poco después, en 2012, llegó el premio. “El Google Science Fair cambió mi vida. Puede sonar exagerado, pero tenía 17 años cuando lo gané y de repente empecé a conocer a prestigiosos científicos de todo el mundo dispuestos a pensar en mi investigación y hacerla avanzar. Incluso pude reunirme con el presidente Barack Obama en tres ocasiones, fue increíble”, continúa Wenger, actualmente estudiante de la Universidad de Duke.

El desarrollo de su software no fue un camino de rosas. “Lo mejor de hacer ciencia con quince años es que nunca le di demasiada importancia a los fracasos. Yo me decía ‘esto es ciencia, aprendes de los errores’ y nunca pensé en qué pasaría si no funcionaba. Era solo una estudiante de secundaria, por lo que si lo intentaba muchas veces daba igual, estaba aprendiendo y disfrutando el proceso”, cuenta.

Un proceso lleno de frustraciones y cambios de dirección, en el que Wenger recuerda tres grandes intentos. “Se supone que la ciencia computacional avanza aunque acumules errores, así que en mi primera prueba programé todo y pensé que luego arreglaría los detalles. Pero resultó haber miles de errores, muchos más de lo que podía arreglar”.

Y llegó el segundo intento: “Investigué mucho más y tuve uno de esos momentos ‘eureka’ de los que todo el mundo habla, pero cuando puse a funcionar el programa, era aún peor que la primera vez. Solo tenía un 42% de aciertos. A medida que aprendía, empeoraba”, recuerda.

Pero el pensamiento matemático y el código computacional del segundo round valdrían para llevar a cabo un tercer asalto que sí tuvo éxito. “Hice 7,6 millones de test con distintas muestras para que el programa aprendiera, hasta que fue capaz de detectar el cáncer con un 99% de fiabilidad”, señala.

Cloud4cancer está disponible en la nube para los hospitales que quieran utilizarlo en cualquier lugar del mundo y puede convertirse también en una app adaptada a todo tipo de soportes. Además de cáncer de mama, tiene aplicaciones en otro tipo de enfermedades, como leucemia y gripe.

El software es capaz de detectar leucemia de linaje mixto, una forma muy agresiva, con un 100% de precisión; y sirve para predecir quién se enfermará de gripe tras estar expuesto al virus debido a algunos cambios en la expresión de ARN. Wenger creo que el hecho de que funcione en enfermedades tan distintas es una señal de su potencial para detectar otros tipos de cáncer.

La investigadora es una de las mentoras de Made With Code (hecho con código), una iniciativa de Google que cuenta con un presupuesto de 50 millones de dólares para animar a que las chicas estudien programación. Recuerda con especial cariño el día en que, junto al actor Tom Hanks, vio cómo los árboles de Navidad de la Casa Blanca se alumbraban siguiendo unos patrones que habían sido programados por chicas en edad escolar.

“Programar es un superpoder. Se puede aplicar a tantas disciplinas que animo a cualquier chica a intentarlo”, explica. Eso sí, no les aconsejaría iniciarse exactamente como lo hizo ella.

“Yo comencé con un libro porque era un poco ingenua. Ahora hay mejores recursos. Probablemente si lo tuviera que hacer de nuevo esta opción sería mejor”, dice, sin parar de sonreír.

Los 10 principios para tener éxito en Internet de las Cosas

Sgún la firma de investigación Gartner, habrá cerca de 20 mil millones de dispositivos IoT en 2020, y los proveedores de productos y servicios de IoT generarán 300 mil millones de dólares en ingresos.

Al reunir sensores, conectividad, almacenamiento en la nube, procesamiento, análisis y aprendizaje automático, IoT puede transformar innumerables industrias, desde la sanidad hasta la fabricación, las utilidades, el tránsito, el gobierno y más. Pero IoT todavía está en sus primeros días. La creación y ejecución de una estrategia de IoT para su organización no es una hazaña, dice John Rossman, autor de ‘The Amazon Way en IoT: 10 Principios para cada líder de las principales estrategias de Internet de las cosas del mundo’.

Rossman, que pasó cuatro años lanzando y luego dirigiendo el negocio de Amazon Marketplace, y que también dirigió el negocio de servicios empresariales de Amazon, se propuso inicialmente crear una hoja de ruta específica para ayudar a las empresas a acercarse a IoT. Pero en el curso del desarrollo del libro, se dio cuenta de que los métodos son altamente situacionales. Los principios, por otro lado, proporcionan una visión que permite a los líderes desarrollar una estrategia de IoT adaptada a sus necesidades.

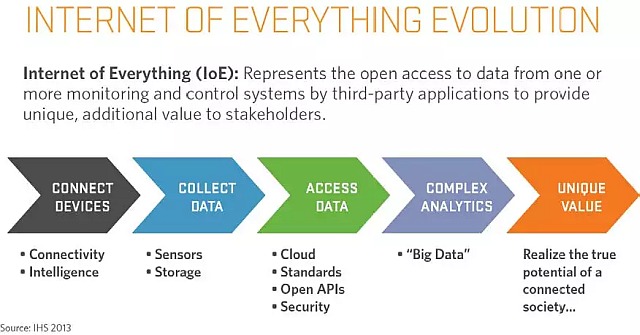

"Pienso en IoT en capas", dice Rossman, "de una parte, el componente de tecnología, los sensores que están conectados en la nube y el análisis que son capaces de hacer las mejoras que vuelven a los dispositivos. En el siguiente nivel, está el uso que se puede activar .En el tercer nivel, están los modelos de negocio que pueden ser desarrollados, transformados y cambiados".

Rossman recomienda que los líderes empresariales enfocados en IoT piensen que es un viaje, no un solo paso. "No implementas IoT", dice, "se trata de una estrategia global para una empresa, es un viaje".

Aquí están los 10 principios que Rossman cree que se deben tener en cuenta al desarrollar una estrategia de IoT. "No son aplicables a todas las empresas, pero sí tienen que ser contempladas", afirma.

Principio IoT 1: Obsesión por la experiencia del cliente, sus experiencias y cómo puede utilizar dispositivos conectados para resolver sus problemas.

Principio IoT 2: Crear experiencias sin fisuras entre plataformas y canales. En un mundo habilitado para IoT, los clientes interactúan a través de una serie de plataformas y dispositivos. La clave para crear grandes experiencias omnichannel es dominar la continuidad de la información, dice Rossman.

Principio IoT 3: Mejoras continuas. Los dispositivos conectados e IoT ofrecen la oportunidad de examinar sus procesos como nunca, proporcionando las herramientas que necesita para impulsar cambios y mejoras de forma continua.

Principio IoT 4: Los datos no son suficientes. Es necesario aprovechar esos datos con modelos, análisis y algoritmos que le ayuden a generar información a partir de ella.

Principio IoT 5: Piense en grande, pero empiece pequeño. Necesita pensar grande si va a crear la transformación fundamental. Pero las grandes visiones se llevan a cabo con proyectos pequeños y discretos que le permiten fallar e iterar con la experiencia adquirida con esos fracasos.

Principio IoT 6: Use IoT para convertirse en una plataforma de negocio que permita a otras empresas aprovechar sus capacidades para construir y hacer crecer sus propios negocios, dice Rossman. Descubra formas de permitir que otras empresas aprovechen sus dispositivos conectados.

Principio IoT 7: Facilitar modelos de negocio basados en resultados. Los productos de venta son buenos pero los dispositivos conectados con IoT le permiten ir un paso más allá y vender resultados. Bajo un modelo de negocios basado en resultados, los clientes pagan por los resultados que un producto o servicio proporciona.

Principio IoT 8: Encuentre un camino entre la monetización, los datos y la privacidad de los datos. Aunque Rossman dice que todavía es difícil encontrar ejemplos de compañías basadas en IoT que han empaquetado y vendido con éxito sus datos IoT, el momento está llegando. La confluencia de sensores, cloud computing, fuentes de datos de terceros y APIs se alimentará de datos de IoT. Parte de ese mercado está empezando a materializarse, dice.

Principio IoT 9: interrumpir la cadena de valor de la industria explorando nuevos productos y servicios. La innovación es el nombre del juego. IoT crea oportunidades para la expansión hacia arriba y hacia abajo de la cadena de valor, dice Rossman.

Principio IoT 10: Construir un timón, esforzarse en identificar los factores que generarán y mantendrán el mayor ímpetu en la creación de crecimiento. Mientras desarrolla su estrategia de IoT, busque conocer quiénes son los socios adecuados, donde podrían estar las amenazas.

¿Quiénes son y cómo trabajan los hackers rusos que supuestamente están haciendo estragos?

La marca “hacker ruso” volvió a invadir las portadas de los periódicos tras las elecciones estadounidenses. Sin embargo, los expertos aseguran que estos hackers rusos no existen. O, mejor dicho, estos hackers no tienen por qué ser rusos necesariamente.

“Los hackers rusos son una imagen mitificada”, opina Alexéi Lukatski, consultor de seguridad de Cisco Systems. Según el experto, por “rusos” los servicios de seguridad occidentales se refieren a los ciudadanos de Rusia, sino también a los de los países vecinos, que anteriormente formaban parte de la URSS: Ucrania, Bielorrusia, Kazajistán; e incluso a los ciudadanos de los países del Báltico: Letonia, Lituania y Estonia.

El vicepresidente de InfoWatch, Rustem Jairetdinov, opina que los “hackers rusos” podrían ser incluso ciudadanos estadounidenses. Generalmente, por “hackers rusos” suele entenderse cualquier persona que haya obtenido formación matemática soviética o rusa –comenta el experto-. Estas personas podrían ser ciudadanos de cualquier país del mundo, incluido EE UU”.

Según los expertos, los hackers educados en el sistema matemático ruso tienen un sello propio. “A todos estos hackers les une la libertad de pensamiento: los rusos están acostumbrados a encontrar métodos no tradicionales para resolver los problemas típicos –comenta Lukatski-. Esta particularidad de la educación soviética todavía influye en las diferencias de los hackers rusos, que no piensan según los patrones típicos”.

Según señala Rustem Jairetdinov, los coreanos, los israelíes y los chinos ya han superado a los hackers rusos en cuanto al nivel de la preparación matemática. “Antes el ‘estilo ruso’ era un código compacto, porque los estudiantes solían tener muy pocos recursos informáticos y habían aprendido a aprovecharlos al máximo –señala Jairetdinov-. Pero ahora esta escuela está desapareciendo”.

Según InfoWatch, en el mundo existen decenas de miles de hackers en activo. Sin embargo, apenas se ha logrado probar la existencia de varias decenas, de aquellos que han sido descubiertos. Los “hackers negros” ganan dinero cometiendo delitos y procuran no permanecer mucho tiempo en el mismo sitio –señala Jairetdinov. Datos como el sexo, la edad o la formación suelen ser desconocidos hasta que se les echa el guante. La estadística de los casos que han llegado hasta el juzgado es insignificante.

Según señalan los expertos, los hackers operan con distintos móviles. “Existen hackers que roban dinero de cuentas bancarias y otros que buscan agujeros en otros productos y venden esta información. Por último, existen hackers a los que pocos han visto pero que suponen una amenaza para el orden mundial, los llamados hackers gubernamentales –comenta Lukatski-. Según los medios de comunicación estadounidenses, estos hackers sabotean todo lo que el Kremlin les ordena”.

La geografía de las ubicaciones de los hackers es muy amplia: pueden encontrarse en pequeñas ciudades de Siberia, cerca de centros de investigación, y en el sur del país. A menudo escogen un país cálido y barato que no entregue a los delincuentes: Vietnam, Tailandia o Indonesia.

“El mundo se ha vuelto más pequeño. Se puede vivir en un país y trabajar en otro –asegura Jairetdinov-. No se han observado lugares de concentración física de hackers, ya que estos suelen reclutar a sus compañeros de forma virtual. No necesitan encontrarse para colaborar, ni siquiera conocerse personalmente, los hackers suelen reconocerse por sus pseudónimos”.

Por lo general, a los rusos suelen atraparlos en el extranjero: por ejemplo, en octubre de 2016 Evgueni Nikulin fue detenido en la República Checa a petición del FBI como sospechoso de sabotear la red social LinkedIn. EE UU intenta conseguir su extradición, pero el gobierno ruso insiste en su repatriación.

El APT28

Por su propia esencia, los grupos APT son secretos, no hay información demostrable y todo es susceptible de ponerse en duda. Sólo algunos destellos permiten suponer la verdad. Por ejemplo: ¿Son los miembros de APT28 de nacionalidad rusa, como el gobierno que les paga? "No se sabe. En esta guerra la atribución es compleja, si no imposible", afirman desde S2 Grupo. Pero algunos datos desvelados por otra firma de seguridad, FireEye, demostrarían que, como mínimo, trabajan en Rusia, pues los virus que escriben están hechos en horario laboral ruso y en el código usan el idioma ruso.

FireEye es la empresa de seguridad que más ha estudiado al equipo APT28 y, a partir de coincidencias en su 'modus operandi' y herramientas usadas, puede detectar de forma más o menos fehaciente cuándo un ataque lleva su firma. Recientemente ha publicado un informe, "APT28: At the center of the storm" en el que se alinea con las tesis de los servicios de inteligencia de Estados Unidos, que atribuyen a APT28 los robos de información al Partido Demócrata.

Según FireEye, APT28 empezó a operar en 2007 pero en los dos últimos años sus acciones se han multiplicado, usando diferentes nombres para despistar o porque así les han bautizado terceros: Sednit, Sofacy, Pawn Storm y Fancy Bear. Firmaron como "CyberCalifato" su devastador ataque a la cadena de televisión francesa TV5Monde, en febrero de 2015, que dejó durante horas a los diferentes canales de la cadena sin poder emitir. Negro total.