La revancha de lo Analógico

A mediados de 2014, el escritor y periodista canadiense David Sax asistió al Demo Day de Toronto, uno de esos megaeventos tecnológicos donde los creadores de startups se suben a un escenario para presentar uno tras otro sus últimos inventos. Sax escuchaba con atención las charlas cuando, de pronto, miró a la audiencia y se dio cuenta de algo curioso: los inversionistas y los representantes de gigantes como Google y Microsoft no estaban tomando notas en sus iPhone o laptops, sino que escribían en simples libretas Moleskine.

Muchos esos emisarios provenían de Silicon Valley, la meca estadounidense de la tecnología y donde también funcionan empresas como Apple, Facebook y Netflix. Por eso era extraño y sorprendente que usaran lápiz y papel para guardar sus ideas. Intrigado por este fenómeno, Sax se lanzó a interrogar a cuanto ingeniero y programador se le cruzó y descubrió que casi todos poseían algún desgastado bloc de apuntes. “¡Esta es mi compañía!”, le llegó a decir un emprendedor mientras abrazaba firmemente un cuaderno.

Sax, quien escribe para medios como Vanity Fair, New Yorker y Bloomberg, investigó más a fondo y se dio cuenta de que el fervoroso uso de blocs y libretas era un síntoma de un cambio más profundo. Esa transformación es la que describe en su nuevo libro La venganza de lo análogo (Revenge of Analog), publicado esta semana y que detalla cómo procesos, métodos y productos no computarizados que, supuestamente iban a quedar obsoletos ante el avance tecnológico, están resurgiendo con fuerza en la misma industria que parecía haberlos aniquilado y también en áreas más cotidianas como la música y los juegos.

Es lo que ocurre, por ejemplo, en empresas como Twitter, Dropbox y Pinterest, cuyos técnicos prefieren los Post-It y los tradicionales pizarrones para plasmar sus ideas. “No están reemplazando sus software de diseño con papel. Una vez que el boceto avanza a una fase más concreta, el proceso pasa a un computador donde la idea se refina y se pone a prueba. Pero se dieron cuenta, que un concepto siempre terminaba teniendo un mejor desarrollo cuando su diseño no partía en una pantalla”, escribe Sax en su libro. Otro caso de estudio es el de Google, que en 2009 creó un curso liderado por su diseñador John Skidgel y que hoy se imparte a todos quienes elaboran sus productos. En esas clases les enseñan a delinear ideas usando sólo papel y lápiz, bocetos que hoy se han convertido en el primer paso para la creación de cualquier nueva aplicación de la empresa.

Desde Canadá, Sax explica que el renacimiento de las herramientas análogas no se produjo porque la tecnología sea dañina. “Lo que sí ocurrió es que se asumió que una vez que lo digital lograra hacer las cosas de forma más rápida, barata y fácil lo análogo simplemente desaparecería. Pero después de un tiempo, la gente empezó a ver los beneficios de lo análogo bajo otra luz. El mercado está respondiendo a este fenómeno con bienes y servicios, como nuevas tiendas de discos”, señala.

El mismo autor recalca que este fenómeno no es pura nostalgia. “De hecho, muchos de sus fans son millennials que se ven atraídos por una utilidad primigenia. Optar por una tecnología menos moderna puede parecer como algo sin sentido, pero los humanos no son máquinas a las que siempre se les pide encontrar la solución más lógica. En lo esencial la experiencia humana sigue siendo profundamente análoga, sin importar cuántas plataformas virtuales adoptemos”, dice.

Scott Unterberg está a cargo de la división Creative Cloud de Adobe y maneja el desarrollo de programas tan conocidos como Photoshop. Pero también es el gestor de Project Breathe (Proyecto Respiración), una iniciativa que nació en 2008 en la sede de San Francisco. Se trata de sesiones de 15 minutos a la semana en las que los trabajadores meditan bajo la supervisión del propio Unterberg, quien aprendió este método en el Tíbet y la India. El éxito fue tal que hoy el proyecto se aplica en todas las oficinas de Adobe en el mundo e, incluso, Google, Facebook y Twitter han replicado la experiencia.

Adobe complementó estas sesiones con la entrega de una caja de cartón llamada “Kit para construir ideas”: en su interior hay objetos como Post-It, sobres de café, chocolates, lápices, una libreta, láminas que describen cómo concretar un concepto y una tarjeta de crédito con mil dólares de cupo. “El objetivo es que las personas se enfoquen en las ideas y no se sientan presionadas por detalles tecnológicos que los distraen”, explica en el libro Kush Amerasinghe, un científico computacional que ayudó a crear el set. No es tan descabellado si se considera un estudio publicado por las universidades de Princeton y California en 2014 y que muestra que tomar notas en papel es más eficiente que hacerlo en un computador en términos de comprensión y memorización.

Facebook también se dio cuenta del potencial de estos recursos. En 2010, dos diseñadores de su equipo de marketing crearon el Laboratorio de Investigación Análoga, una iniciativa personal donde básicamente imprimían carteles con lemas como “Muévanse rápido y rompan cosas”. Everett Katigbak, actual manager de diseño en Pinterest y gestor del laboratorio, explica en el libro de Sax que todo partió como un intento de incentivar a sus colegas de una forma más humana y no tan centrada en métricas y datos. La iniciativa llegó a oídos de Mark Zuckerberg, fundador de Facebook, y hoy tiene su propio presupuesto y personal de tiempo completo. “La misión es provocar y promover la creatividad en la gente”, explica Tim Belonax, actual diseñador del proyecto.

Quizás uno de los ejemplos más extremos de la rebelión análoga es el de Toyota. En 2014 esta fábrica automotriz empezó a retirar varios de los robots que usa en Japón y los reemplazó con operarios de carne y hueso. Sus objetivos eran dos: asegurarse de que los empleados realmente entendieran el trabajo que hacían y pudieran reaccionar cuando una máquina se estropeara. Lo segundo era lograr que los procesos fueran de mayor calidad y más eficientes, porque la automatización estaba creando sólo técnicos promedio y carentes de la experticia necesaria.

“No podemos depender simplemente de máquinas que repiten la misma tarea una y otra vez. Para ser el amo de la máquina, primero tienes que tener conocimientos y habilidades que enseñarles a esa máquina”, dijo en su momento Mitsuru Kawai, líder del proyecto de Toyota, a la cadena Bloomberg. Para Sax, definir cómo seguirá evolucionando este fenómeno es difícil porque en cierta medida dependerá de cada individuo: “Amo los vinilos, pero los juegos de mesa no son mi pasión. Escribo mis libros y artículos en un laptop y no en una máquina de escribir, pero siempre uso libretas para mis entrevistas. Lo que buscamos es la mezcla correcta de herramientas para experimentar e interactuar con el mundo”. A la larga, concluye, mientras haya “gente real en este mundo real lo análogo no se irá a ninguna parte”.

Vía: La Terecera

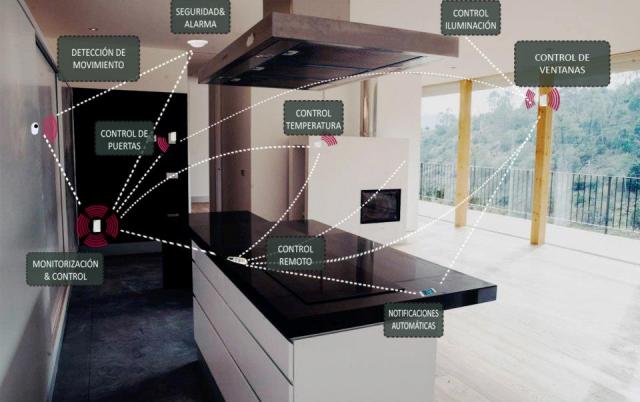

Las oportunidades que trae el desarrollo de la domótica

¿Cuántas casas conoces donde la tecnología desempeñe un papel protagonista? Probablemente casi ninguna, no porque carezca de algún tipo de gadget que pueda aportar algún valor al usuario, si no porque esa tecnología ha sido implantada en un modelo de vivienda que sigue siendo prácticamente igual desde hace décadas. La revolución tecnológica que estamos viviendo ha tenido poco impacto aun en el sector inmobiliario y de la construcción, sectores que por otra parte no se caracterizan por apostar por el I+D como seña de identidad.

Pero el tsunami tecnológico va a transformar el paradigma de vivienda como nunca antes había ocurrido, haciendo que el diseño adquiera una importancia superlativa.

LA DOMÓTICA, UN CAMPO DE EXPERIMENTACIÓN

La domótica ha supuesto un importante campo de experimentación para prever cuales serán las demandas de los usuarios y determinar qué experiencias quieren vivir. Sin embargo su implantación masiva se enfrenta dificultades y, así, la tecnología actual no ha transformado la vida dentro de las casas a la misma velocidad en que ésta ha ido evolucionando y ha habido más de una causa relevante:

Accesibilidad. Las barreras de entrada para acceder a ella son enormes: un coste económico muy elevado y la necesidad de hacer una compleja instalación que requiere una obra integral en viviendas ya en uso. ¿Te imaginas que la domótica sólo necesitara la adquisición de un terminal (como una videoconsola) y lo pudieras poner a funcionar inmediatamente? La facilidad de uso es el primer requerimiento para la universalización de una tecnología.

Heterogeneidad. Existe una larga lista de sistemas, de redes de transmisión, de protocolos y sobre todo de fabricantes, que para que funcionen coordinadamente, es decir, que los aparatos hablen el mismo lenguaje, requiere la participación de un técnico experto. No existe el concepto generalizado de plug and play donde el usuario se sienta auténtico protagonista de la instalación.

Inversión. Ninguna gran empresa ha hecho una apuesta fuerte en este sector hasta ahora. Hoy las más destacadas compañías han comenzado a entrar en este negocio viendo las increíbles oportunidades que ofrece para captar datos sobre el comportamiento de los usuarios de las casas. Google –Nest, Dropcam-, Apple –Homekit-, Samsung –SmartThings- u Orange en países como Francia, Polonia o Rumanía, son algunos ejemplos de quienes podrían dominar el mercado de la “antigua domótica” en el futuro.

UNA CASA ‘WEARABLE’

La domótica tal y como la conocemos hoy en día quedará diluida bajo otro concepto mucho más potente y global que forma parte de este tsunami tecnológico: el Internet de las Cosas. Nos hemos acostumbrado a que seamos las personas las que nos conectamos a Internet, pero dentro de poco también todos los objetos que nos rodean serán los que transmitan información a través de la red para que la casa pueda interactuar con nosotros con criterio sin que se lo requiramos.

El objetivo primordial es crear una Inteligencia Artificial en el Hogar o también llamada Inteligencia Ambiental. Entre sus funciones básicas está detectar a los usuarios que viven habitualmente en el hogar, analizar qué costumbres tienen y cuál es su comportamiento en función de la hora del día y de los condicionantes climatológicos.

Toda la información procesada permitirá incluso conocer en qué estado de ánimo se encuentran y adaptar todos los dispositivos que el usuario ha integrado a cada situación concreta. ¿Te imaginas ver una gigantesca imagen de tu ciudad favorita al levantarte por la mañana? Las casas serán lo más parecido a organismos vivos que conviven con nosotros.

ARQUITECTURA DIGITAL

Dos serán los aspectos que deben acompañar para crear este apasionante hábitat:

Arquitectura digital. Como veremos más adelante no podremos seguir construyendo como hasta ahora. Las necesidades de un entorno digital no se resuelven con ladrillo. Hay que construir empleando mucha menor cantidad de materia, reduciendo al mínimo el consumo energético. Las divisiones dentro de una casa no serán fijas, y las superficies táctiles y pantallas ayudarán a configurar los espacios en cada momento.

Interconectividad. El ideal es un sistema de control y comunicación único y universal, donde cualquier aparato pueda integrarse de la misma manera que un ser vivo comparte el aire y el agua. Todos conectados y hablando el mismo idioma. Sin embargo, se corre el peligro de que cada gran marca barra para casa de manera que tengas que decantarte por un sistema de la misma forma que hoy hacemos con nuestro smartphone entre iOS o Android por ejemplo.

IMPRESORA 3D Y REALIDAD VIRTUAL

Un nuevo ‘electrodoméstico’ llegará a los hogares sobre la gran ola de tsunami tecnológico y habrá que hacerle un hueco especial dentro de la vivienda; nos referimos a las impresoras 3D. Esta tecnología, que revolucionará el mundo de la fabricación, será la razón por la que tengamos que destinar un espacio singular, cuya dimensión dependerá del usuario de la casa y de sus gustos y aficiones.

Si bien existirán en las ciudades locales comerciales específicos donde poder acercarte y encargar la fabricación de un artilugio diseñado previamente en casa de grandes proporciones, todos tendremos en casa una impresora 3d de mayor o menor tamaño para la fabricación instantánea de objetos de todo tipo (tazas, platos, tornillos, jarrones y un largo etcétera).

Por otro lado, una nueva actividad laboral o de ocio invadirá lo que dentro de poco llamaremos ‘el antiguo salón’. La realidad virtual estará presente en todas las casas como un dispositivo indispensable para la diversión de todos sus usuarios. Ello provocará grandes cambios en el espacio principal de las casas donde siempre debes tener la oportunidad de disfrutar de amplitud para moverte y ausencia de cualquier elemento de mobiliario que pueda interrumpir la experiencia.

MOVILIDAD Y FLEXIBILIDAD TOTAL

A primera vista parecería lógico que las superficies de las casas fueran cada vez más grandes para albergar estas nuevas actividades y estilos de vida. Pero la realidad es que las ciudades albergarán cada vez más y más habitantes, y en muchos casos el suelo para su expansión está agotado. En lugar de aumentar la superficie construiremos viviendas para que cambie cómo se distribuye el espacio interior bajo dos premisas indispensables: la movilidad y la flexibilidad.

La casa compartimentada será parte del pasado, dando paso a un concepto de espacio social, abierto y conectado. Este espacio, excepto la cocina cuyas instalaciones son inamovibles, no tendrá un uso claramente determinado a priori. Cada vez habrán menos muebles y elementos decorativos, y los que hayan se podrán mover y apartar con gran facilidad.

La vivienda también será un espacio donde el trabajo tenga un papel protagonista. Cada vez más trabajos se realizarán desde casa; la productividad prevalecerá sobre el ‘presencialismo’ de modo que a la vez que el trabajador disfrutará de flexibilidad horaria, la empresa está produciendo un importante ahorro necesitando menos superficie alquilable de oficina. Además los autónomos y emprendedores serán cada día más numerosos, cuya única herramienta necesaria es una mesa, una silla, un dispositivo electrónico y una buena conexión a Internet. El espacio dedicado a este fin se integrará en el espacio social pudiendo aislarse en casos determinados mediante pantallas móviles.

Hola Bots, chau aplicaciones

Los 'bots' conviven --por decirlo de alguna manera-- con nosotros. Los usan empresas de todo el mundo y pueden tener múltiples aplicaciones, tanto buenas como con malas. Técnicamente, un 'bot' es una aplicación que ejecuta una tarea automatizada. No es algo nuevo en la computación, pero este año se ha hablado especialmente de ellos por los anuncios de grandes tecnológicas.

Podríamos hablar de 'bots' en videojuegos, donde los personajes están habitualmente controlados por la máquina; de 'bots' indexadores, como el que usa Google para detectar el contenido en la web; de ordenadores 'zombies', controlados por algún tipo de 'cracker'; y también de chatbots, programas con los que interactuamos y que nos ayudan a realizar determinadas tareas, los que para muchos son los sustitutos de las aplicaciones.

Cuando llamamos a nuestro centro de salud para pedir cita con el médico de cabecera y nos contesta una voz indicándonos los pasos a seguir, o cuando hablamos con Siri o Cortana, los asistentes de voz de Apple y Microsoft, respectivamente, estamos hablamos con 'bots', con programas informáticos que han sido programados para hacernos la vida más fácil.

Los 'bots' están en todas partes. Se ejecutan desde algún servidor de alguna empresa; no tienes que instalarlos en tu teléfono y pueden desempeñar muchas tareas: desde ciberataques hasta interactuar directamente con nosotros para ayudarnos con alguna acción: pedir comida, comprar ropa, encontrar restaurantes, guiarnos por una carreta, solucionarnos dudas y mantener conversaciones, etc.

Los llamados 'chatbots' están programados para actuar como si fueran realmente humanos y responder las preguntas de los clientes. Simulan tener una conversación con un consumidor, pero su función realmente es la de buscar palabras o frases clave que pueden interpretar en un comando y aprender a medida que hablamos con ellos. Muchas compañías utilizan estos 'bots' en sus servicios de atención al cliente.

Los 'bots' pueden hacer su trabajo gracias a la inteligencia artificial. No obstante, si bien es cierto que en los últimos años se ha avanzado mucho, las grandes compañías tecnológicas todavía no han conseguido equiparar dicha inteligencia con la del ser humano, de ahí que Siri o Cortana no puedan comprender ciertas expresiones de nuestro lenguaje o no sepan responder a ciertas cuestiones que les planteamos.

Algunos desarrolladores creen que el futuro está en los 'bots' y no en las aplicaciones. Consideran que serán estos los que nos ayuden con las diferentes tareas sin necesidad de abrir una aplicación para cada cosa: podremos saber la predicción del tiempo, pedir pizza y un taxi sin abrir mil aplicaciones. ¿Para qué abrir la aplicación de Uber cuando puedo pedir uno de sus coches por chat? Esto, para los responsables de los servicios de mensajería, puede ser la gallina de los huevos de oro.

Sin duda este 2016 ha sido el año de los 'bots'. Facebook ha hablado de ellos y aplicaciones como Slack y Telegram llevan meses implementándolos. Concretamente, Telegram cuenta con 'bots' como @gif para buscar e integrar GIF animados en chats, @pic, que hace lo mismo pero con imágenes, @youtube para buscar vídeos e incrustarlos o @music, que busca música clásica.

Facebook, por su parte, también permite agregar 'bots' a Messenger, como Poncho, de información meteorológica; CNN, para información general; o el de Wall Street Journal, de información financiera. La compañía anunció que de momento hay pocos, pero irá añadiendo más y en más idiomas.

La apuesta de Microsoft ha sido la de unir las capacidades de Cortana y su servicio de mensajería Skype, que pronto tendrá sus propios 'bots' controlados por por el asistente virtual. Gracias a esto, en un futuro podremos, por ejemplo, pedir una pizza o consultar el tiempo que va a hacer mañana. Además, los 'bots' podrán trabajar dentro del propio Windows añadiendo eventos automáticamente a nuestro calendario.

Todo esto puede dar lugar a un 'todo' muy interesante. Cortana, por ejemplo, podría llegar activar un 'bot' de reserva de hoteles si detecta que estamos hablando con alguien sobre un viaje de trabajo para una fecha determinada.

Si bien parece que los 'bots' pueden tener muchas ventajas para los usuarios, los más escépticos creen que no reemplazarán a las aplicaciones, sino que serán más bien complementos de ellas, formas más rápidas de ponerse en contacto con los clientes.