Dialogamos con Marcelo Ferreyra, uno de los Data Miners más prestigiosos del país

Marcelo Ferreyra cuenta con casi 20 años de experiencia en el análisis de datos y modelos de predicción para la industria financiera y bancaria. Junto a Dorian Pyle desarrolló Powerhouse Analytics, un programa de Data Mining basado en Teoría de la Información. Además dicta cursos sobre estadística, DM y BI, y participa como orador en distintos congresos sobre estos temas.

- Antes que nada, podrías definirmos en pocas líneas ¿qué es el Big Data?

Tiene que ver no sólo con la extensión de los datos sino también con la variedad. Una de las características de la tecnología digital es la generación de datos desde casi cualquier sistema, desde dispositivos GPS instalados en toda clase de vehículos hasta redes sociales. Big Data hace referencia a este tipo de datos, estructurados o no, y su gran desafío es encontrar información confiable y relevante para resolver problemas.

- Si nos guiamos por los medios especializados, pareciera ser que el análisis de datos para comportamientos predictivos fuese algo muy novedoso.¿Es realmente así?

No, hace muchísimos años que se realizan predicciones basadas en datos, la estadística inferencial es un ejemplo. Lo que cambió es el método. Antes de las computadoras se realizaba mucho trabajo manual utilizando técnicas apropiadas, pero esto no impedía predecir datos no observados.

- ¿Qué conocimientos técnicos debiera tener como base alguien que quiere dedicarse al Data Mining?

Trabajar con datos no es una tarea simple. Rara vez los datos tienen el formato apropiado. Hay que agruparlos, modificar sus distribuciones, decidir qué hacer con los nulos, los valores extremos, etc. Desde mi punto de vista es muy valioso conocer SQL y algún lenguaje de programación, que podría ser R, Python o cualquiera que permita ir más allá de lo que nos permite una base de datos.

También es indispensable conocer sobre estadística. El éxito de un proyecto de Data Mining está basado en 3 patas: los datos (en algunas empresas en manos del departamento de IT), el análisis (el data miner) y el conocimiento del negocio, que aporta el contexto para saber si la información encontrada es relevante o no. Esto implica que es muy importante que un Data Miner sepa cómo interactuar con cada uno.

- Creés que esta copamiento del Big Data en la agenda de la opinión pública especializada puede tener su contrapartida en un número mayor de gente que se capacite en el tema? en muchas notas nombran al científico de datos comouna de las profesiones del futuro...

Estoy seguro que sí. Cuando comencé, en 1.997, no éramos muchos los que nos dedicábamos a este tema. Tampoco había demasiada literatura sobre el tema. Y algo más importante aún, en general las empresas conocían muy poco o nada de esto de analizar datos para optimizar los negocios, por lo tanto no se requerían muchos data miners.

Actualmente las grandes empresas valoran mucho sus datos y se esfuerzan para obtener ese valor utilizando técnicas de Data Mining. Las empresas medianas recién están recorriendo este camino. En muy pocos casos se están explotando grandes volúmenes de datos (Big Data) que requieren nuevas metodologías y habilidades, que convierten al data miner en científico de datos.

- Aparentemente paciera ser que no hay área de trabajo donde el análisis de datos pudiera aplicarse. Sobran ejemplos en medicina, deporte, entretenimiento, política, etc. Conocés algún caso de estos que te haya llamado la atención?

Me llamó la atención el caso real relatado en la película Moneyball, basada en un hecho real, en donde el gerente general de un equipo de béisbol contrata un economista que utiliza estadísticas sobre jugadores y encuentra que existen algunos que están sobrevaluados y otros subvaluados, lo que les permite mejorar el equipo a un menor costo.

- El Lado B de todo paradigma pareciera ser la pérdida de la privacidad y cierto cuidado de la gente a la hora de brindar sus datos. ¿Qué soluciones podrían ser potencialmente útiles para esta situación?

No siempre ser identificado es malo. Cuando visito un sitio web prefiero que conozcan mis gustos para que las recomendaciones sean acertadas. Por supuesto también existe el costado malo. Creo que es importante educar a la gente que navega por Internet, acerca de los peligros de dejar datos sensibles.

- Por último, cómo ves el análisis de datos cuando finalmente Internet de las Cosas llegue al público en general?

Hace un par de años Google adquirió Nest, una compañía que desarrolla y comercializa termómetros y detectores de humo que se conectan a Internet brindando datos sobre el sistema de control de temperatura de millones de hogares. Esto se relaciona directamente con el consumo de energía y de ahí a pronosticar demanda futura hay un paso.

Este es sólo un ejemplo de las aplicaciones que se podrán realizar cuando mayor cantidad de cosas se conecten a Internet.

La última fábrica de discos de vinilos de Europa está más viva que nunca

En el contexto de la caída de las ventas de discos provocada por el asalto tecnológico de la era digital, Zdeněk Pelc decidió que su sueño era dirigir la última fábrica que produjera discos de vinilo en Europa.

Ahora, su deseo de convertirse en el último hombre que logra sobrevivir en un sector donde muchos otros habían caído fulminados ha dado paso a un sorprendente éxito empresarial. Su vieja fábrica fue en el pasado el alma de la industria discográfica de la Checoslovaquia comunista, en manos del Estado, y sus logros actuales eran inimaginables.

La empresa de Pelc se encuentra en Loděnice, un pueblo anodino de 1.640 habitantes situado en la selva de Bohemia, a unos 25 kilómetros al sur de Praga. GZ Media lidera un auge sin precedentes de los discos de vinilo a nivel mundial.

El disco de vinilo llegó a ser considerado una reliquia de una época pasada, pero ahora ha protagonizado un retorno inesperado, en parte gracias a la tenacidad de Pelc, un hombre de 65 años que se negaba a aceptar la muerte de este producto incluso cuando todo indicaba que había quedado obsoleto.

"En 1995 no fui un visionario", afirma. Veinte años atrás, las autoridades comunistas lo nombraron director ejecutivo de Gramofonové Závody Loděnice porque no encontraron a nadie más. "Pero entonces decidí que seguiríamos produciendo una pequeña cantidad de discos para poder ser la última fábrica de discos de vinilo de Europa", explica.

En parte, lo hizo por motivos sentimentales. Durante un año tuvo que dormir en su despacho ya que la falta de transporte público le impedía regresar a su casa, situada a unos 30 kilómetros de la fábrica. Se encariñó con los discos de vinilo que producía.

"Los discos de vinilo pasaron a formar parte de mi vida", afirma Pelc, que ahora es el presidente de la empresa. Se la compró a un inversor estadounidense que a su vez la compró tras la caída del comunismo en 1989.

Con la llegada de los CD y más tarde de los sitios web para bajar música por internet, todo parecía indicar el fin de los discos de vinilo. Sin embargo, en 2014 la venta de discos en Estados Unidos se disparó, con más de 9,2 millones de unidades vendidas. En Reino Unido, el auge de los discos de vinilo ha propiciado la existencia de las listas de ventas solo para este producto. Las ventas de vinilo en este país superan los 1,3 millones de unidades vendidas, la cifra más alta en 20 años.

Se trata de una tendencia al alza y este año GZ Media producirá 25 millones de discos: un aumento del 40% respecto al año pasado.

Esta producción supera con creces las de compañías de la competencia de Alemania y de Estados Unidos. El éxito de la empresa le ha llevado a comprar una fábrica de discos de vinilo en Memphis, en el estado de Tennessee, y abrir una nueva fábrica en las afueras de la ciudad canadiense de Toronto.

De los Rolling Stones a Lady Gaga

GZ tiene los derechos en exclusiva de las versiones en disco de vinilo del antiguo catálogo de los Rolling Stones, U2 y de muchos otros grupos. También produce sin parar álbumes de estrellas como Justin Bieber y Lady Gaga. El disco más importante del año pasado fue Back to Black de Amy Winehouse.

La ventaja competitiva de la empresa no hizo más que aumentar cuando en 2005 Pelc decidió comprar maquinaria nueva para poder hacer frente al aumento de la demanda de discos de vinilo. Cuando en 2012 y 2013 se disparó la demanda, la empresa estaba más preparada que sus competidores.

Las sucesivas ampliaciones de la fábrica son una constatación de este éxito. En el pasado fue una planta textil y tras la ocupación nazi durante la segunda guerra mundial pasó a fabricar algunos de los componentes de los misiles V1 y V2, las "armas infalibles" de Hitler, que causaron graves daños en el Reino Unido y otros países enemigos.

Mientras estuvo en manos del régimen comunista la fábrica contó con unos 500 trabajadores. Ahora la compañía, que también tiene una división de empaquetado, da trabajo a 2.000 personas. De estas, 400 trabajan en la producción de discos; un departamento que una década atrás solo daba trabajo a 50 personas.

Discos prohibidos durante el comunismo

GZ pasó de ser una empresa estatal a convertirse en una compañía que lidera el mercado mundial de discos de vinilo y que está valorada en unos 100 millones de dólares. La vida de Pelc ha sufrido una transformación parecida.

Tiene sobre el escritorio la funda del álbum Sticky Fingers, que los Rolling Stones sacaron en 1971. El disco se encuentra en un tocadiscos situado cerca de la mesa. Tanto la funda como el disco se producen en la empresa. Este disco simboliza un cambio; se trata de uno de los muchos discos de Occidente prohibidos por el régimen comunista y que en su día solo se encontraban en el mercado negro.

"Nunca me lo podría haber imaginado", reconoce. "Nadie podía prever la caída del régimen. Ahora, muchas situaciones de la época nos provocan carcajadas".

"La empresa podía tener unos beneficios de 7 millones de dólares pero se los tenías que dar al gobierno. Si necesitabas hacer alguna inversión, supongamos que de 300.000 dólares, tenías que suplicar para que te dieran ese dinero. Dirigía la empresa pero otras 37 personas cobraban más que yo. Todos los trabajadores que se ocupaban del mantenimiento ganaban más que yo. Si miro atrás, me parece una pesadilla", indica.

Todos los trabajadores de la compañía comparten esta sensación de sorpresa y de vértigo causada por el auge de los discos de vinilo.

"Me ha sorprendido que el disco de vinilo vuelva a ser popular," admite Michal Sterba, el director ejecutivo de GZ. Explica que cuando se incorporó a la empresa en 2002 apostó por diversificar y crear un servicio de empaquetado. "No soy un gran amante de la música pero ahora siento pasión por el disco de vinilo. Es un producto único y bello".

Vojen Svoboda es un ingeniero de 69 años que graba los surcos del disco con una aguja con la punta de diamante. Trabaja en la compañía desde 1971 y llegó a pensar que él sería una de las últimas personas que produciría discos de vinilo.

"Viví el nacimiento de los casetes musicales y pensé que estaba presenciando la muerte de los discos de vinilo", indica: "Hace unos 15 años detecté que despertaban un cierto interés pero la demanda actual es una auténtica locura. Es algo totalmente inesperado".

Isla Null: gracias a la tecnología la visitaste muchas veces pero nunca lo supiste

"Me escaparía a una isla paradisíaca donde nadie me pudiera encontrar". Seguro que en algún momento de tu vida, has dicho esta frase -o, al menos, una aproximación- en voz alta. Pues bien, lo que no sabías es que existe una isla que es, posiblemente, la más desconocida y remota de todo el planeta Tierra. Y sí, aunque no lo creas, ya has estado allí, seguramente en más de una ocasión. ¿Su nombre? Isla Null.

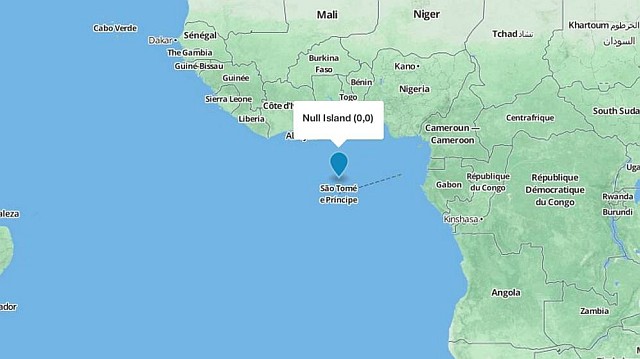

Situada en el Golfo de Guinea, a cientos de kilómetros de tierra firme, la Isla Null es uno de los lugares más visitados del mundo. Eso sí, si la busca en un mapa, no encontrara absolutamente nada, salvo agua. Se encuentra localizada en las coordenadas 0ºN, 0ºE o, lo que es lo mismo, en la intersección entre el meridiano de Greenwich y el Ecuador... pero si llegás al lugar exacto no verás nada, salvo una boya en medio del mar.

Pero, entonces, ¿por qué se ha inventado una isla? El GPS es el gran culpable. Se trata de un lugar ficticio, inexistente, salvo para el mundo de la cartografía. Los orígenes de la Isla Null no están claros, pero van ligados con la popularización de los servicios de mapas. Aunque es claro que se dio a conocer a medio mundo a partir de 2011, cuando el servicio Natural Earth la incorporó a su base de datos.

La existencia de esta isla parte de una premisa sencilla: para poder geolocalizar cualquier punto en un mapa, debe de haber un punto de partida. Es decir, un lugar 0-0 desde el que se tracen el resto de puntos en el planeta. Y la elección de ese punto en concreto en el mapa tiene que ver con que la intersección entre el meridiano cero y el ecuador es el punto de partida de World Geodetic System 1984, la cartografía en la que se basa el sistema GPS.

Sin embargo, la gran sorpresa llega en el momento en el que la Isla Null ha pasado a convertirse en uno de los puntos más visitandos del Planeta, junto a otros como la Torre Eiffel, la Estatua de la Libertad o las Pirámides de Egipto. Y, efectivamente, otra vez el GPS es el gran responsable: y es que, cuando realizamos una búsqueda errónea, tratamos de llegar a un lugar inexistente o se produce un error del sistema, nos reubica precisamente aquí. En el 0-0, la Isla Null.

Este lugar inexistente, que no se refleja en los mapas por tener un rango de escala de 1:100.000, se localiza en el mar a través de una boya. Es propiedad de la Administración Nacional Oceánica y Atmosférica, y más allá de tratarse de una simple señalización romántica de un lugar que forma parte del imaginario colectivo, su uso es muy distinto: sirve para recopilar los datos meteorológicos de la zona, que son recogidos a lo largo de un año.

Eso sí, la imaginación no tiene límites y, si viajamos por la red, pronto descubriremos toda una batería de merchandising de la Isla Null: gorras, camisetas, tazas e incluso banderas del país, que también cuenta con web propia en internet. Quizá nunca llegues a estar físicamente allí, pero seguro que, a lo largo de tu vida, los registros dirán que ya has estado allí un par de veces. Y, si falla tu GPS, habrás tenido una nueva visita.