Si sos de los que aún no conocen la "computación parelela", aquí te la presentamos

La computación heterogénea en paralelo combina varios elementos de procesamiento que comparten un único sistema de memoria. Normalmente se emplean procesadores de múltiples núcleos (como los ‘multicore’ de algunos smartphones u ordenadores personales) combinados con tarjetas gráficas y otros componentes para realizar procesamiento de grandes cantidades de datos.

En este ámbito se ha desarrollado el proyecto de investigación europeo REPARA (Reengineering and Enabling Performance and poweR of Applications), coordinado desde la Universidad Carlos III de Madrid (UC3M) para mejorar las aplicaciones informáticas de computación en paralelo, reducir su costo, aumentar su eficiencia energética y facilitar el mantenimiento del código fuente.

“Pretendemos ayudar a la transformación de código para su ejecución en plataformas paralelas y heterogéneas que combinan procesadores multicore con múltiples tarjetas gráficas y con hardware reconfigurable”, explica el coordinador del proyecto, José Daniel García, profesor del departamento de Informática de la UC3M.

“Hemos obtenido mejoras muy significativas tanto en rendimiento como eficiencia energética comparables a las que se pueden conseguir con un proceso de desarrollo manual; la diferencia es que con un proceso de desarrollo manual necesitamos meses de ingeniería y con nuestro proceso semiautomático conseguimos hacer lo mismo en cuestión de días”.

Estos trabajos de cálculo encuentran aplicaciones en diversos sectores, como el sanitario (predicción del acoplamiento de proteínas), el transporte (monitorización de sistemas ferroviarios), la robótica (visión estereoscópica y navegación) o el industrial (análisis de defectos en la fabricación de piezas).

El proyecto REPARA busca poner a disposición de los usuarios los beneficios energéticos y de rendimiento de estos sistemas informáticos, sin el enorme esfuerzo de desarrollo que conllevan este tipo de arquitecturas complejas. La clave para conseguirlo radica, entre otras cosas, en la “refactorización” de código fuente, una técnica usada en ingeniería de software para mejorar la estructura interna de un programa sin alterar su comportamiento observable.

Algo así como cambiar la distribución de las tuberías y bombas de presión de un edificio para que salga el agua de manera más rápida, limpia y ecológica. Con ello, mejoran tres propiedades fundamentales: el rendimiento de las aplicaciones (ayudando a incrementar su velocidad de ejecución), la eficiencia energética (reduciendo su consumo energético) y la facilidad de mantenimiento y modificación del código fuente.

Los investigadores, que han publicado algunos de estos avances en la revista International Journal of Parallel Programming, han desarrollado y registrado tres productos tecnológicos que podrían explotar comercialmente con una empresa europea que se ha mostrado interesada. “Estos productos de software pueden ayudar a la hora de ofrecer servicios de ingeniería a terceros simplificando el proceso de desarrollo”, comenta el profesor José Daniel García.

Tres años de proyecto REPARA

El proyecto REPARA, que arrancó en septiembre de 2013 y acaba en agosto de 2016, reúne a expertos en sistemas informáticos paralelos y heterogéneos del ámbito académico e industrial de cinco países europeos. Cuenta con presupuesto que supera los 3,6 millones de euros, de los cuales más de 2,6 millones provienen del Séptimo Programa Marco (7PM) para la Investigación y el Desarrollo Tecnológico, el principal instrumento de la Unión Europea para financiar la investigación.

En total, participan seis instituciones académicas: la Escuela Técnica Superior de Rapperswil (Suiza), la Universidad Carlos III de Madrid (España), la Universidad de Pisa (Italia), la Universidad de Szeged (Hungría), la Universidad Técnica de Darmstadt (Alemania) y la Universidad de Turín (Italia). Además, el proyecto cuenta con dos socios en el sector industrial: Ixion Industry & Aerospace en España y Evopro Innovation en Hungría. La UC3M es la institución coordinadora del proyecto REPARA y participa a través del grupo de investigación ARCOS, que aporta al proyecto su experiencia en computación de alto rendimiento y sistemas empotrados.

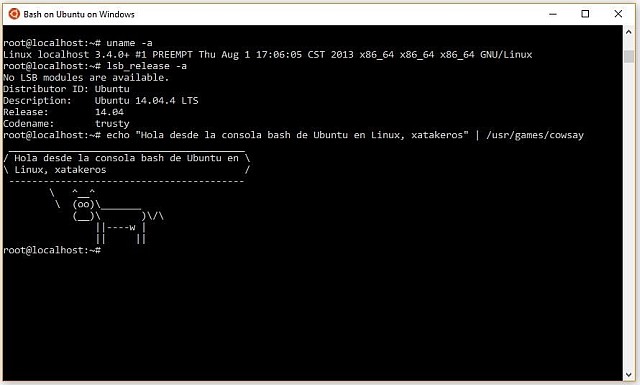

¿Por qué el subsistema Linux de Windows 10 es un arma de doble filo?

El Bash de Ubuntu no sólo ha sido una de las principales novedades de la Anniversary Update de Windows 10, sino también una prueba tangible de que los tiempos están cambiando en Microsoft, y de que quieren llevarse bien sobre todo con los desarrolladores de Linux para que utilicen también su último sistema operativo.

Pero el subsistema implementado para poder ejecutar aplicaciones de Linux en Windows 10 también podría tener un lado negativo. Por lo menos así lo avisan los expertos en seguridad de la empresa Crowdstrike según recoge eWeek, y todo porque Windows le da un total acceso al sistema, lo que puede acabar siendo una hoja de doble filo si se inserta código malicioso en una aplicación de Linux.

Esto no quiere decir que Linux sea peligroso. Simplemente que a los esfuerzos de Microsoft por mantener a raya el malware en sus aplicaciones nativas, ahora podría haber que añadirle otros tantos esfuerzos por vigilar la seguridad de Linux, e incluso la de esas aplicaciones de Windows que pueden tratar de interactuar con ellas.

Demasiada libertad no siempre es bueno

Tal y como explican en eWeek, en un intento por mejorar el rendimiento del subsistema de Linux en Windows 10, Microsoft le ofrece acceso directo al hardware. Esto hace que las aplicaciones de Linux no sean lanzadas en un contenedor Hyper-V que ayude a aislar sus procesos y evitar cualquier peligro asociado a ellos.

"En algunos casos, el entorno Linux que se ejecuta en Windows es menos seguro debido a problemas de compatibilidad", explica uno de los miembros de la empresa Crowdstrike. "Hay varias maneras en que las aplicaciones de Windows podrían inyectar código, modificar la memoria y añadir nuevas amenazas a una aplicación de Linux que se ejecute en Windows."

Este no debería ser un problema grave debido a que el subsistema Linux viene desactivado por defecto en Windows 10 con la Anniversary Update. Además, la empresa de seguridad asegura que ya ha avisado a Microsoft de los varios fallos de seguridad que han identificado, algunos de los cuales ya han sido solucionados, mientras que el resto no deberían tardar demasiado en ser parcheados.

Instructor Jorge Zárate (UTN Avellaneda): "CCNA es sólo el comienzo, hay que seguir hasta la cima"

¿Cuándo comenzaste a estudiar las carreras de Cisco? ¿Por qué decidiste empezar a estudiar?

Yo era Instructor de Java y en 2006 curse los 4 cuatrimestres de CCNA. En ese entonces, la academia UTN Avellaneda se quedó sin uno de sus instructores (había dos) y el Main Contact me ofreció capacitarme como Instructor de CCNA, acepté y así empezó mi transito por el mundo de las redes informáticas en forma profesional.

Fuiste alumno de Fundación Proydesa. ¿Qué recordás de esa experiencia?

Recuerdo varias cosas. La primera, el ambiente agradable y acorde a una academia de su magnitud, así como una muy buena relación Dirección-Instructores-Alumnos. La interacción con los pares fue muy linda y aún conservo fotos de mi vieja cámara digital de 3.1 mpx.

También me gustó mucho el fuerte compromiso que hay para la capacitación de Instructores sólidos. En el 3er semestre (estaba en vigencia la curricula v3.1) el instructor Isaías Cohen cuando pasó el informe a quien era mi Main Contact se referió a una “manera muy original de exponer los temas”. Más adelante explico el por qué...

¿Utilizás un determinado método para armar la clase o varías de acuerdo al grupo y el tema?

Trazo previamente rutas del conocimiento a recorrer y puentes a cruzar para que los alumnos, apoyados en el método flipped learning, internalicen los saberes necesarios y afrontar con éxitos las instancias evaluatorias. Desde mi perspectiva, todos emprenden su recorrido en las mismas condiciones de saberes. Hay una constante en los cursos y es que, los que saben, muchas veces no pueden relacionar los conceptos pero a través de esas rutas y esos puentes lo logran. Y los que no saben, aprenden desde el inicio cómo son esas relaciones. Utilizo mucha empatía para esto.

¿Qué les recomendás a los alumnos que empiezan las carreras de IT en general y la de CNNA en particular?

Hay un cúmulo de recomendaciones que puedo sintetizarlas en:

• Autonomía (no todo esta en la academia).

• Persistencia (si te caes, descansa, levántate y sigue, pero no abandones).

• Actualización permanente (el conocimiento de hoy es obsoleto mañana).

• Y por sobre todo, aprendan como si fueran a enseñar.

A los de CCNA les inculco que esta no es la última meta, es solo la primera, escalen la pirámide de Cisco hasta alcanzar la cima.

•¿Tenés alguna anécdota como alumno o profesor que quieras compartir?

Un sábado, al inicio del primer semestre de la curricula v4 exploration entra al aula un alumno, se presenta y pregunta si era la carrera de Cisco. Le respondi que sí, lo anote en la lista porque no estaba. En realidad se había equivocado de lugar, buscaba la extensión universitaria de la UTN para hacer el curso de Reparación de Pc. En el descanso me pide permiso para quedarse y lo dejé: se quedó con nosotros a cursar todo el CCNA.

Otra que recuerdo es la de haber logrado por primera vez que un alumno de la Academia llegue a la última ronda del Netriders 2011.

Y la más importante a nivel personal: "Odom Wendell en Cisco CCENT/ CCNA, ICND1 100-101, Academic edition, Cisco press.June 2013 .ISBN-13: 978-1-58714-485-1 ISBN-10: 1-58714-485-9 Apendice q Mind map solutions 1-9" Muestra lo que más arriba denominé “Trazo rutas del conocimiento a recorrer y puentes a cruzar “. La utilización de herramientas de mind manager para exponer, dialogar y converger con los alumnos que me demostró que no estaba equivocado en la forma “original” de enseñar tal como lo refería en su momento uno de los Instructores de Fundacion Proydesa.