Los nuevos 'best seller' se escriben con mensajes de WhatsApp

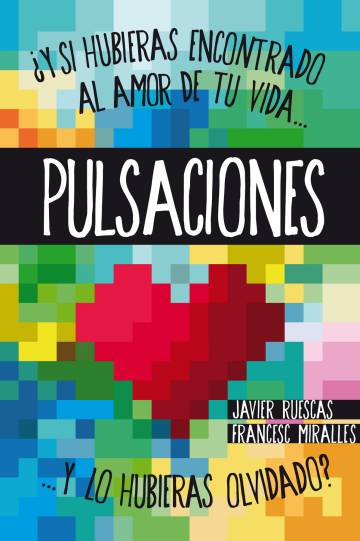

Ya lo hizo Bram Stoker hace un siglo, pero ahora la novela epistolar se adapta a las nuevas tecnologías, esta vez mediante la mensajería instantánea. La premisa del libro juvenil que ha arrasado en España y Latinoamérica, con 40.000 ejemplares vendidos, es la de narrar una historia mediante mensajes de WhatsApp (aunque la aplicación en la novela se llama HeartBits).

Los personajes de "Pulsaciones", Javier Ruescas y Francesc Miralles, toman el control de la historia y hablan directamente entre sí, con un diálogo casi teatral a través de una aplicación de mensajería instantánea. Y es que la literatura se transforma, aunque algunos insistan en que ya es el momento de certificar la hora de su muerte. “Estamos en la época más lectora y escritora de la historia”, dice Francesc Miralles, coautor del libro, “y la prueba la tenemos en que los teléfonos se inventaron para hablar y todo el mundo los usa para escribir, nadie llama por teléfono, todo el mundo manda mensajes”.

Cierto que hoy día la gente escribe más de lo que habla, pero ¿es ese el futuro que le espera a la literatura? Javier Ruescas opina: “Cuando uno de mis lectores se compra el libro, quiero que tengan la historia completa. Expandir el universo sí que es interesante; por ejemplo en Play, mi anterior trilogía, se pueden descargar las canciones del libro”.

¿Tecnología y literatura no se excluyen?

En "Pulsaciones" y su segunda parte, "Latidos", nos encontramos con una historia de amor y misterio que se desarrolla exclusivamente mediante mensajería instantánea. “Esto viene de una conversación con Javier” dice Francesc Miralles, “concretamente nos acordamos del libro Contra el viento del Norte de Daniel Glattauer, escrito con emails en 2006. Pensando qué no se había hecho en la novela nos dimos cuenta de que una escrita solo con mensajes de teléfono nos suponía un reto muy grande, porque todo debe contarse solo con diálogos. El primer capítulo tratamos de escribirlo mediante WhatsApp, haciendo cada uno de un personaje, pero era un sistema ineficaz y lento".

Sin embargo, el libro guarda algunos ases bajo la manga más allá de los recursos estéticos, pues en HeartBits (ya está disponible para descarga gratuita), se contabilizan no solo los caracteres y tiempos de la conversación, sino también los toques a la pantalla, incluso en las frases que después se borran.

Según explica Javier Ruescas, “en HeartBits, además de lo que tiene el WhatsApp que todos conocemos, también se contabilizan las pulsaciones, otro detalle del propio lenguaje". "Hay momentos en que la protagonista responde con un sí, que deberían ser dos pulsaciones, dos veces que presiona la pantalla, y sin embargo el número de pulsaciones final a lo mejor son 30 o 40. Esto es porque ha borrado muchas veces ese mensaje antes de decidirse”, señala.

Las dificultades de escribir una novela en este tipo de formatos solo se comparan al éxito que ha tenido: ocho ediciones en España, 3 en catalán, otras 3 en México, en Argentina....Pulsaciones lleva 40.000 ejemplares vendidos y su segunda parte, Latidos, acaba de debutar en el panorama literario. Además de escritor, Javier Ruescas es un conocido booktuber, autor de más de una docena de novelas juveniles de éxito, y Francesc Miralles es un reconocido autor cuya obra se ha traducido a 20 idiomas.

El reto literario y la tecnología

Para Javier Ruescas se puede construir un personaje solo con su voz. "Muchos lectores me dicen que los personajes les parecen más reales que los de otras novelas. Es una de las novelas más difíciles que he escrito pero también es una de las más sencillas de leer, lo cual está bien para el lector”, explica sobre su obra.

HeartBits, se ha convertido en una herramienta de marketing, siendo desarrollada y pese haber salido al mercado hace solo unos días ya cuenta con más de 2.000 usuarios registrados, donde los propios autores pueden encontrarse con sus lectores y compartir experiencias. Francesc Miralles tiene claro que esta es la piedra angular de la literatura juvenil: “Los jóvenes son los que más leen actualmente. La literatura está en transformación y cualquier cosa puede pasar, hay que probar y evolucionar y puede haber un punto en que los autores saquen sus novelas por entregas en sus canales y hablar directamente con sus lectores, no sabemos cómo va a ser pero la literatura evoluciona”.

¿Se pondrá de moda contabilizar las pulsaciones que ha tardado en responderte tu pareja? ¿Quería decirte algo y no lo ha hecho pero las pulsaciones han quedado grabadas? Tecnología y libros se dan la mano; lo antiguo y lo nuevo, el pasado y el futuro. Pero siempre hacia adelante de la mano de obras que se atreven a ir un poco más allá.

¿Cómo enfrenta Cisco la amenaza moderna más destructiva: el Ransomware?

Hace años que los hackers informáticos dejaron de trabajar entre las sombras, buscando principalmente fama y el respeto de sus colegas. Hoy los cibercriminales modernos ocupan los recursos en línea legítimos, sin tapujos, con el fin de robar datos en rubros tan sensibles como la banca, retail y hospitales, pidiendo recompensas express que suman millones de dólares al año, demostrando que el dinero es su principal y único fin.

El mecanismo más común de ciberataques a empresas es a través de ransomware, un software malicioso que secuestra la información en los sistemas, para así extorsionar tanto a empresas como a usuarios exigiéndoles dinero a cambio de información. El virus se inserta a través de exploit kits y, sin la adecuada defensa, puede causar mucho daño al grado de dejar a una empresa totalmente fuera de operación.

“Es indispensable tener una estrategia amplia para combatir el ransomware exitosamente, no existe un solo equipo que pueda contener la entrada de estos malwares a las compañías. Esta estrategia debe considerar todas las posibles entradas a la compañía, por ejemplo: la red, el correo, la navegación, dispositivos móviles y los portátiles. Cisco ha desarrollado la capacidad de detección y bloqueo de malwares en todos sus productos de seguridad, lo cual le permite a las empresas una estrategia simple de implementar y una gestión centralizada.”, comenta Hermes Romero, Security Account Manager de Cisco Chile.

Según cifras del Cisco Security Report del 2016, el tráfico de datos estima cerca de 90,000 víctimas por día, con un rescate promedio valorado de entre 300 a 500 dólares por equipo afectado, acumulando así más de $30 millones de dólares por año. Tal fue el caso del Hollywood Presbyterian Medical Center, institución que recibió un ataque en todos sus computadores con el historial médico de sus pacientes, por lo que se vieron obligados a desembolsar más de 17 mil dólares a las pocas horas, para evitar la lluvia de demandas que pudo recibir si este daño se hacía irreversible.

Para las empresas les es más seguro pagar estos microrrescates, antes que perder la información de sus clientes y, posteriormente, su confiabilidad. Pero la tendencia debe ir hacia la prevención y apostar por soluciones tecnológicas que los protejan de estos ataques.

Frente a este nuevo escenario, Cisco ofrece una amplia gama de soluciones, reduciendo el riesgo de infecciones con un alcance desde la capa de DNS hasta el endpoint, la red, el email y la web. De ese modo, se proporcionan defensas integradas con un alcance de arquitectura que combina lo último en visibilidad y respuesta inmediata, algunas de ellas son:

• Cisco Protección Avanzada para endpoints el cual bloquea archivos maliciosos de ransomware que corren a los endpoints.

• Protección de correo electrónico el cual detiene spam y pishing que intentan ingresar ransomware.

• Protección avanzada de malware que puede ser insertado de manera inmediata a los productos de seguridad de correo con licencias de análisis dinámico y estático (sandboxing).

• Cisco Firepower next-generation firewall (NGFW) el cual bloquea los comandos de control de tráfico y los archivos maliciosos que atraviesan la red.

• Cisco ISE a través de la red de Cisco que segmenta la red por la que el ransomware no puede expandirse lateralmente.

Redes Eléctricas. El Objetivo de una cyber guerra que se está gestando...

Un malware muy sofisticado y creado por algún gobierno fue descubierto en un foro de la dark web. Estaba diseñado para hacer reconocimiento de los sistemas de redes de energía eléctrica para llevar a cabo un eventual ciberataque a su infraestructura.

Los investigadores de ciberseguridad usualmente obtienen muestras de un software malicioso, como spywares o virus, cuando una víctima se infecta pese a estar utilizando un antivirus. Pero a veces encuentran estas muestras en otros lugares. Esto es lo que sucedió con Furtim, un nuevo malware descubierto recientemente por investigadores de la firma de seguridad SentinelOne.

Los investigadores de SentinelOne creen que el malware fue creado por un grupo de hackers que trabajaba para un gobierno probablemente del este de Europa, de acuerdo a un reporte publicado el pasado martes.

Los foros de hacking hospedan muchos datos y software malicioso, pero por lo general no son lugares donde se intercambian las sofisticadas herramientas de hacking hechas por los gobiernos.

Udi Shamir, jefe de seguridad en SentinelOne, dijo que es normal encontrar código reutilizado y malware dentro de los foros, porque “nadie va a intentar reinventar la rueda una vez y otra vez y otra vez”, pero en este caso “fue muy sorprendente ver una muestra tan sofisticada” en un foro de hacking.

Shamir dijo que el malware, llamado Furtim, “claramente no fue” hecho por cibercriminales que buscan ganar un poco de dinero, si no fue creado para operaciones espía de algún gobierno.

Furtim es una “herramienta de goteo”, una plataforma que infecta una máquina y luego sirve como el primer paso para lanzar más ataques. Fue diseñado para atacar específicamente a las compañías europeas de energía eléctrica que utilizan Windows, fue lanzado en mayo y todavía está activo, de acuerdo al reporte de SentinelOne.

Otra característica interesante es que Furtim intenta evitar activamente a una docena de antivirus, así como sandbox y máquinas virtuales, en un intento por evadir la detección y mantenerse oculto el mayor tiempo posible. La meta es “borrar cualquier antivirus que esté instalado en el sistema y dejar caer el ataque definitivo” decía el reporte de SentinelOne.

Los expertos en seguridad creen que la infraestructura crítica, como las redes eléctricas, son muy vulnerables a los ciberataques y creen que un futuro conflicto podría comenzar luego de derribar la red de energía eléctrica utilizando malware. Si bien esto puede sonar descabellado, a fines del año pasado un grupo de hackers rusos que trabajaban para el gobierno se cree que provocaron un apagón en partes de Ucrania luego de acceder a la red eléctrica utilizando malware.

No está claro quién está detrás de la operación de ciberespionaje, pero Shamir dice que probablemente fue un gobierno de Europa del este, con muchos recursos y habilidades. Los desarrolladores del malware estaban muy familiarizados con Windows; lo conocían “hasta el hueso” de acuerdo a él.

Esto no es el trabajo de un niño” dijo, “esto fue el mejor ciber espionaje”.